Linux ahora ha existido lo suficiente como para que las versiones antiguas estén causando problemas de seguridad, según un nuevo informe de Trend Micro. Los analistas de seguridad encontraron que el 44% de las detecciones de brechas de seguridad provienen de las versiones de CentOS 7.4 a 7.9, seguidas por CloudLinux Server, que tuvo más del 40% de las detecciones, y Ubuntu con casi el 7%. CentOS 7 se lanzó por primera vez en junio de 2014 y el soporte completo finalizó en agosto de 2019.

Los datos de detección de Trend Micro del Informe de amenazas de Linux 2021 1H muestran las cuatro principales distribuciones de Linux donde se encontraron los principales tipos de amenazas:

- CentOS Linux: 51%

- Servidor CloudLinux: 31%

- Servidor Ubuntu: 10%

- Red Hat Enterprise Linux: 3%

Trend Micro analizó más de 13 millones de eventos de seguridad para identificar las 10 principales familias de malware y los tipos de amenazas más comunes. Los cinco tipos de amenazas principales que afectaron a los servidores Linux desde el 1 de enero hasta el 30 de junio fueron:

- Mineros de monedas: 25%

- Conchas web: 20%

- Ransomware: 12%

- Troyanos: 10%

- Otros: 3%

Aproximadamente el 40% de las detecciones provinieron de EE. UU., Seguido de Tailandia y Singapur con el 19% y el 14%.

Los datos del informe provienen de los datos de monitoreo de Trend Micro de sus productos de seguridad y de honeypots, sensores, telemetría anónima y otros servicios de backend. Trend Micro ve estos datos como una ilustración de la prevalencia del malware en el mundo real y la explotación de vulnerabilidades en empresas grandes y pequeñas de múltiples industrias.

Los ataques OWASP y no OWASP más comunes

El informe analizó los ataques basados en la web que encajan en la lista de los 10 principales de Open Web Application Security Project, así como los ataques comunes que no están en la lista. Los ataques OWASP más comunes son:

- Inyección SQL: 27%

- Inyección de comando: 23%

- XSS 22%

- Deserialización insegura: 18%

- Entidad externa XML: 6%

- Autenticación rota: 4%

Los datos mostraron que las fallas de inyección y los ataques de secuencias de comandos cruzadas son tan altos como siempre. Los autores del informe también señalaron la gran cantidad de vulnerabilidades de deserialización inseguras, que consideran que se deben en parte a la ubicuidad de Java y las vulnerabilidades de deserialización. El análisis de datos también encontró vulnerabilidades de deserialización de Liferay Portal, Ruby on Rails y Red Hat JBoss. Magno Logan y Pawan Kinger escribieron el informe para Trend Micro y dijeron:

"Los atacantes también intentan utilizar vulnerabilidades en las que existe una autenticación rota para obtener acceso no autorizado a los sistemas. El número de accesos de inyección de comandos también fue una sorpresa, ya que son más altos de lo que hubiéramos esperado".

El informe encontró que los ataques de fuerza bruta, cruce de directorios y contrabando de solicitudes son los tres riesgos de seguridad no relacionados con OWASP más frecuentes.

Cómo proteger los servidores Linux

El informe también revisó las amenazas de seguridad a los contenedores e identificó vulnerabilidades totales para las 15 imágenes oficiales de Docker más populares en Docker Hub. Así es como se ve la lista:

Imagen Total de vulnerabilidades

- Python 482

- Nodo 470

- Wordpress 402

- Golang 288

- Nginx 118

- Postgres 86

- Influxdb 85

- Httpd 84

- Mysql 76

- Debian 66

- Memchached 65

- Redis 65

- Mongo 47

- Centos 68

- Rabbitmq 30

Para proteger los contenedores, los autores del informe recomiendan hacer estas preguntas:

- ¿Qué tan seguras son las imágenes del contenedor?

- ¿Se puede confiar en las imágenes del contenedor?

- ¿Las imágenes del contenedor se ejecutan con los privilegios adecuados?

Las empresas también deben pensar en la seguridad del código, recomienda el informe, y agregar estas verificaciones de seguridad del código al proceso de desarrollo:

- Análisis de seguridad de aplicaciones estáticas

- Análisis de seguridad de aplicaciones dinámicas

- Análisis de composición de software

- Autoprotección de la aplicación en tiempo de ejecución

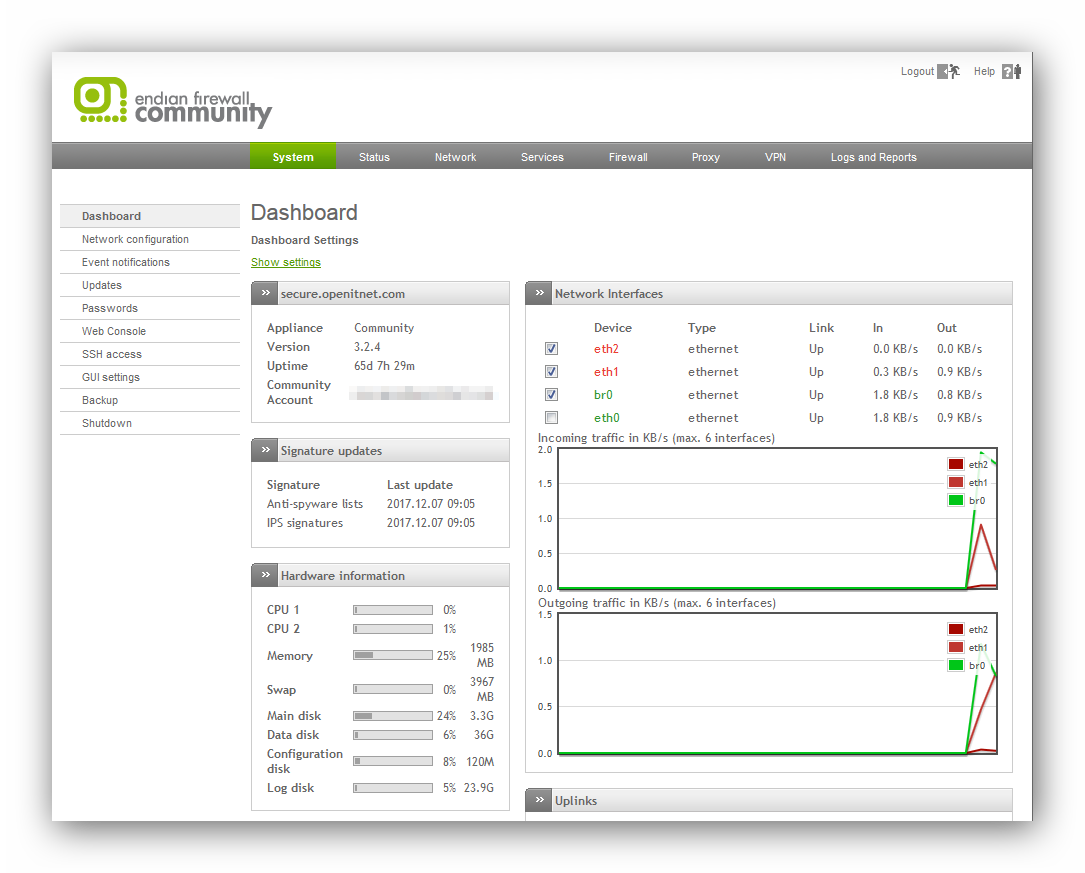

Los analistas de Trend Micro recomiendan crear una estrategia de seguridad de varios niveles que incluya estos elementos:

- Anti-malware

- Sistema de detección y prevención de intrusiones

- Control de ejecución

- Evaluación de la configuración

- Evaluación y parcheo de vulnerabilidades

- Monitoreo de actividad